Læsetid: ca 8 min - Skrevet af Sean Nielsen | 28 September, 2018

Der sker meget på dit netværk, og med den stigende mængde IOT enheder, er der også en stigende risiko for hacker angreb.

Husk også at læse de andre 3 dele i serien

del 1

del 2

del 3

Denne serie tager udgangspunkt i hvordan mængden af IOT enheder øger risikoen for et hacker angreb, og hvordan man bedst muligt kan sikre sig,

Denne gang vil jeg gå lidt mere i detaljer, og tilføje eksempler på opsætninger.

Alt hvad du kobler på dit netværk, enten med ledning eller trådløst, kan snakke sammen.

dvs. at alt sikkerheden imellem dine enheder på netværket ligger i den enkelte enhed, dette kunne f.eks være Windows Firewall.

Din telefon har formentlig ikke nogen indbygget Firewall, ligesom at din Hue bridge formentlig heller ikke har nogen firewall.

Er det et reelt problem? I bund og grund er det nok ikke, en firewall behøver ikke nødvendigvis at betyde en højere sikkerhed, og sikkerheden kan ligeså godt ligge i server softwaren som kører på en HUE bridge, som den kan ligge i en firewall.

Men hvad nu hvis sikkerheden på de enkelte enheder ikke er tilstrækkelig?

I 2016 gik store dele af USA’s internet f.eks ned, grundet et botnet angreb som fokuserede IOT enheder

Eller da Wannacry ramte i 2017 og inficerede mere en 200.000 computere og gjorde skade for milliarder!

VLAN

Et VLAN isolere dine netværk, dvs. opretter du et VLAN til din Chromecast og et VLAN til din telefon, så kan du separere de 2 enheder så de ikke kan se hinanden på netværket.

Fordelen her er naturligvis at får din telefon en virus, vil den ikke kunne overføre den virus til din Chromecast.

Ulempen er naturligvis også at din telefon ikke kan se din Chromecast, så du vil ikke kunne caste til din Chromecast.

Når man tilføjer en router, og når man tilføjer sine VLAN til den router, så kan udstyret igen se hinanden.

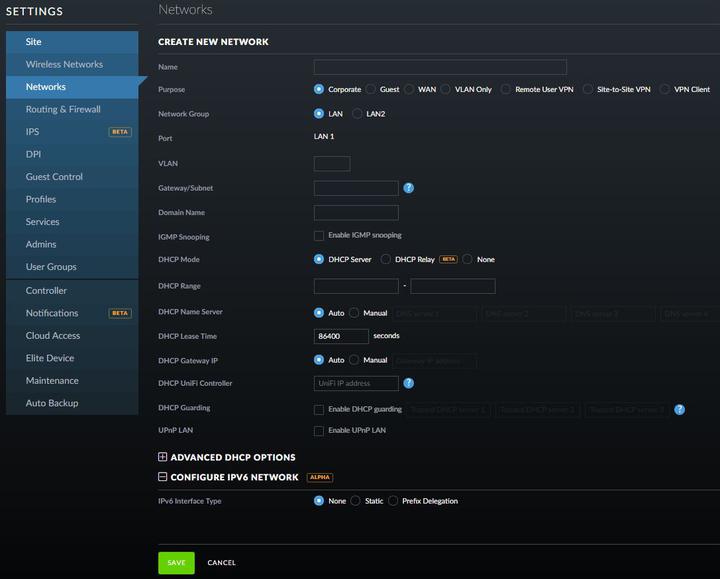

For UniFi gælder det at man kan tilføje et VLAN på 3 måde.

- Internet adgang og fuld adgang mellem VLAN (Corporate)

- Internet adgang men uden forbindelse mellem VLAN (Guest)

- Ingen internet adgang, og ingen forbindelse mellem VLAN (VLAN only)

VLAN skaber kaos

Kommunikation mellem 2 VLAN foregår igennem routeren, det gode ved det er at du kan bruge routerens firewall til at filtrere hvad der skal gå igennem netværket.

Ulempen er dog at mange forbruger produkter bruger det der hedder broadcast og multicast til at oprette forbindelse mellem apps på telefonen osv. dette for at gøre det lettere at opsætte enhederne (da du så ikke behøver at kunne enhedens IP adresse), men broadcast og multicast beskeder videresendes ikke imellem dine VLAN, dvs. produkter som Sonos og Chromecast kan give nogle problemer at sætte op ved brug af VLAN.

Så når man går i gang med at bygge sit netværk op med VLAN osv. skal man lige være opmærksom på hvilke enheder der kræver at være på samme netværk.

Et eksempel er, at jeg har en Logitech Harmony fjernbetjening som kan styre mit Sonos og Hue, men da min harmony ikke er på samme netværk som Sonos og Hue, så kan den ikke finde dem, og kan derfor ikke styre dem.

Harmony giver mig heller ikke lov til at taste IP Adressen ind manuelt (hvilket ellers ville have løst problemet).

Det samme gør sig gældende med apps på telefonen osv.

De er designet udfra at det skal være så nemt som overhovedet muligt, og har ikke tilføjet en “avanceret” opsætningsmulighed.

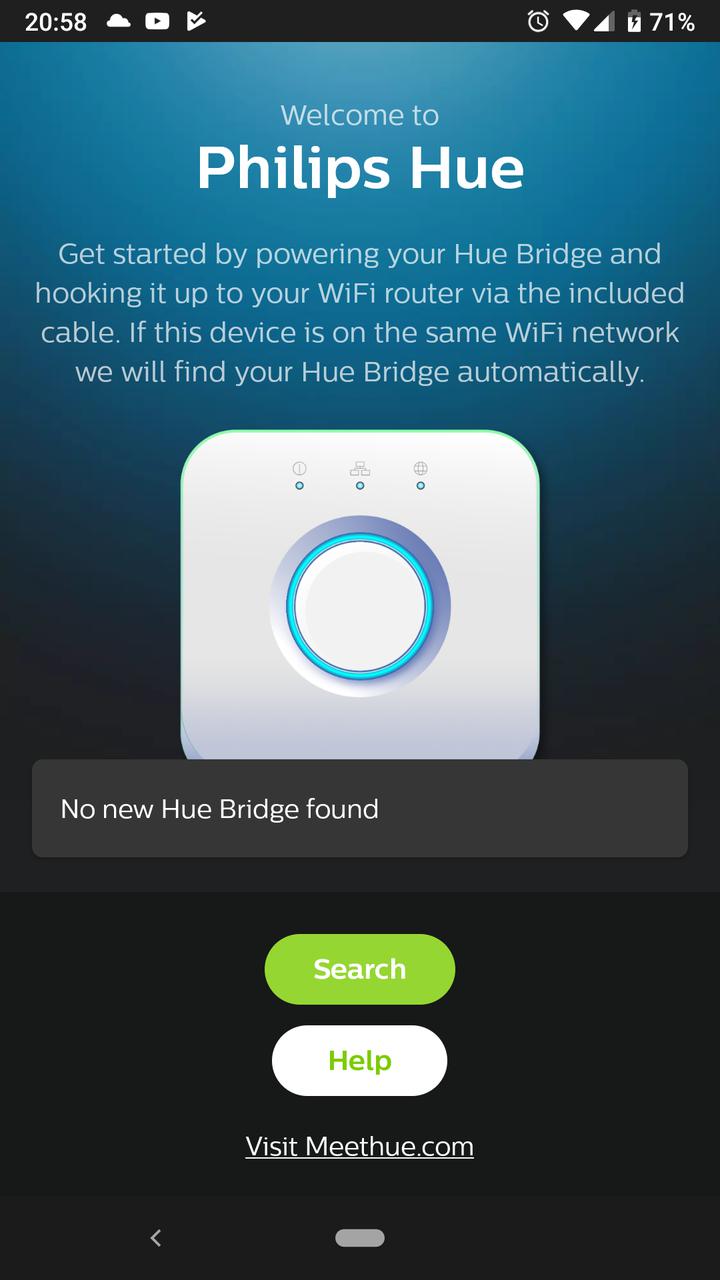

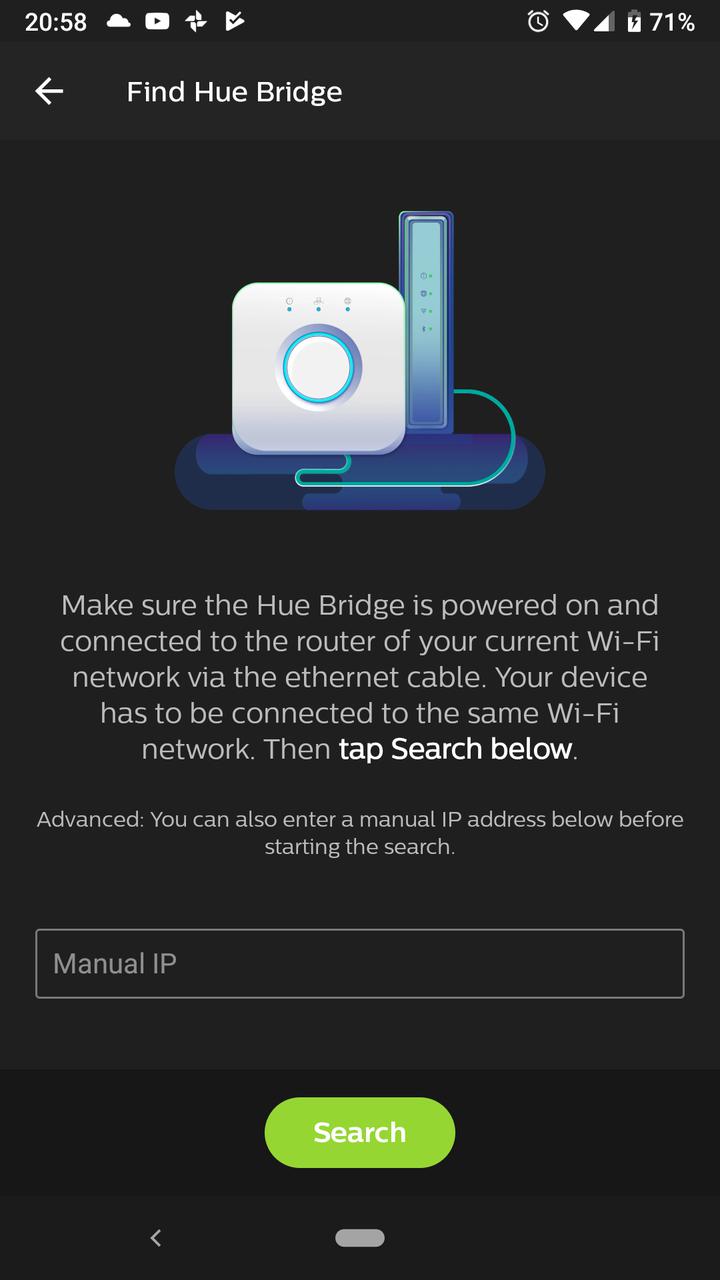

Jeg har lukket for internetadgang for min HUE bridge, og dette gav mig nogle problemer, da jeg ville linke min telefon op med min HUE bridge, jeg prøvede at åbne internetforbindelsen til HUE bridgen, og derefter kunne jeg så få fat, så det virker som om at HUE bridgen kræver internet adgang når man skal linke en enhed til den.

Jeg kunne lukke internet forbindelsen igen efterfølgende, og så det virker fint, så det er kun “link” processen som kan drille.

VLAN skaber sikkerhed

Ser vi bort fra opsætningsproblemerne, hvad kan VLAN så gøre for sikkerheden?

Din telefon og din HUE bridge skal naturligvis kunne snakke sammen, for at du kan styre lyset,

Så selvom at de tilsluttes hver deres VLAN, så vil en åben port jo betyde at de kan overføre virus til hinanden.

Men hvis du har 20 enheder, så som bærbar computere og telefoner på dit netværk,

så har din HUE bridge nok ikke behov for at kunne se dem allesammen, så her har du mulighed for at begrænse hvilke enheder din HUE bridge skal kunne snakke med, og på den måde begrænse mængden af enheder din bridge ville kunne sprede sin virus til.

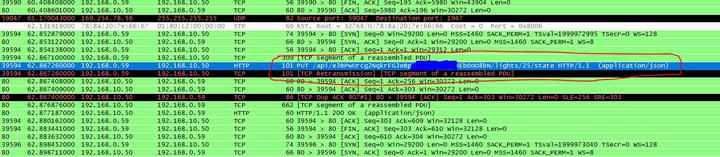

Din telefon bruger port 80 til at kommunikere med HUE, så du kan også begrænse hvilken port der skal stå åben, dette kunne f.eks sikre at HUE ikke ville kunne prøve at overføre noget via eksempelvis samba protokollen som Wannacry gjorde, da den bruger port 445.

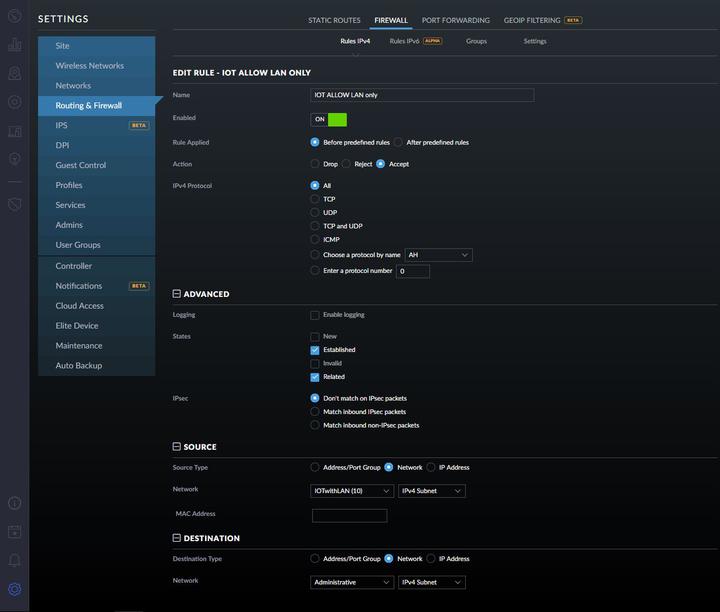

Til sidst skal det også være din telefon der skal oprette kommunikationen med din HUE bridge, så hvis din HUE bridge pludselig begynder at prøve at oprette forbindelse med nogle af dine lokale enheder, så er der noget galt, så en god idé kunne også være at sætte din firewall op til kun at tillade at din forbindelse oprettes fra telefon/PC til HUE.

Du kan altså bestemme i din UniFi firewall at det kun er person 1/computer 1 der må begynde samtalen, og på den måde begrænse at en inficeret computer på netværket kan sprede sin virus, da det jo vil kræve at den prøver at starte samtalen med de andre computere. (Dette gælder kun hvis enhederne er på forskellige VLAN)

Flere af dine enheder snakker sammen ukrypteret

Jeg tror vidst nok at HUE arbejder på en krypteret forbindelse til deres bridge, ved dog ikke hvor langt de er nået, men dette er ikke et enestående tilfælde.

Har man gæster som låner ens netværk når de er på besøg, så kan det være en god idé at oprette et gæstenetværk, som ikke kan snakke sammen med dit eget netværk.

Dette forhindre at en virus på en gæstecomputer inficerer dine computere, plus at gæsterne måske kan lytte med og opsnappe koder som overføres ukrypteret imellem enhederne.

Har man IOT enheder, så kan det være en god idé at få dem ind på sit eget VLAN, på den måde kan du specificere hvilke porte og IP adresser de enheder må snakke med,

dette er jo især relevant hvis enheden kommunikere ukrypteret, så du kan begrænse hvem der kan lytte med.

ZenseHome kommunikere også ukrypteret, og her er problemet lige et hak værre, da deres forbindelse ud på internettet til din telefon også er ukrypteret!

Har man enheder hvor man skal portforwarde for at få forbindelse (Eksempelvis Kamera, NAS server osv.), så sikre dig at forbindelsen er krypteret, hvis ikke, så tænk lige en ekstra gang før at du port forwarder.

Du kan evt. opsætte en reverse proxy med en krypteret forbindelse til internettet, så vil din forbindelse ind til din proxy være sikker, men at forbindelse fra proxy til eksempelvis kamera, vil være ukrypteret, men så foregår den ukrypterede kommunikation internt på dit eget netværk. Jeg har lavet en kort guide lige her

Hvad har jeg gjort?

Jeg har 6 VLAN.

1 VLAN til mine administrative enheder som router, switche, Home Assistant og min server.

1 VLAN til mobiltelefoner, computere, Sonos, Cast osv.

1 VLAN til IOT enheder som er ren cloud, som Tado thermostat gateway og min opvaskemaskine.

Dette VLAN fungere i bund og grund som et gæstenetværk, så kun internet, ingen kommunikation på mit interne netværk.

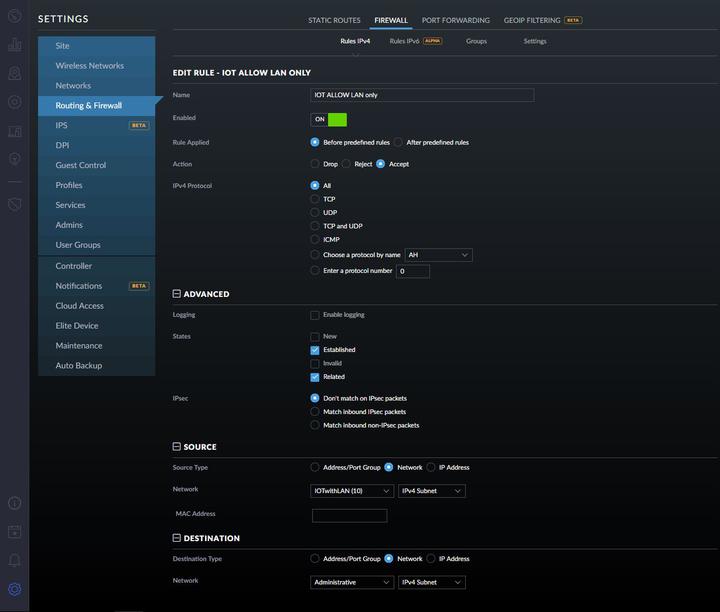

1 VLAN til IOT enheder som kan styres via LAN som HUE og Traadfri.

Her har jeg fjernet internetadgang, og tilføjer det hvis det er nødvendigt.

IOT enheder i dette netværk kan heller ikke starte en forbindelse, men kan kun modtage.

1 VLAN til gæstenetværk

Ren internet.

1 VLAN til CCTV

Kun internt, ikke internet.

Eksempel på opsætning

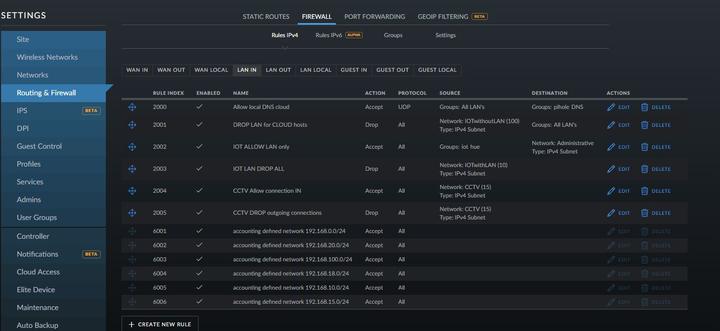

Når man opretter firewall regler i unifi (og de fleste andre bekendskaber jeg har haft) så skal man læse reglerne oppefra og ned.

Så hvis jeg f.eks. starter med en regel der siger DROP alt og jeg nedenunder siger ACCEPTER alt, så vil min accepter regel aldrig blive læst, og alt vil blive droppet.